Linux glibc幽靈漏洞緊急修補方法

Linux glibc幽靈漏洞緊急修補方法

幽靈漏洞是Linux glibc庫上出現的一個嚴重的安全問題,他可以讓攻擊者在不了解系統的任何情況下遠程獲取操作系統的控制權限。目前他的CVE編號為CVE-2015-0235。什麼是glibcglibc是G

確保雲計算安全的五大最佳實踐

確保雲計算安全的五大最佳實踐

如果我們回顧一下,就會發現2014年很可能稱得上是“有史以來爆出最重大安全洩密事件的一年”。 可以說,不法分子們已武裝到了牙齒,但盡管許多犯罪分子在技術層面確確實實取得了非常大的進

WordPress可以觸發Linux上的Ghost缺陷

WordPress可以觸發Linux上的Ghost缺陷

建議用戶馬上更新可用的補丁 這個漏洞之前由Qualys的安全研究員發現,並取了綽號叫Ghost,可以利用WordPress或其他PHP應用來攻擊網站服務器。這個瑕疵是一個緩沖區溢出問題,可以被攻擊者觸發用來

如何使用fail2ban防御SSH服務器的暴力破解攻擊

如何使用fail2ban防御SSH服務器的暴力破解攻擊

對於SSH服務的常見的攻擊就是暴力破解攻擊——遠程攻擊者通過不同的密碼來無限次地進行登錄嘗試。當然SSH可以設置使用非密碼驗證驗證方式來對抗這種攻擊,例如公鑰驗證或者雙重驗證。將不

如何配置fail2ban來保護Apache服務器

如何配置fail2ban來保護Apache服務器

生產環境中的 Apache 服務器可能會受到不同的攻擊。攻擊者或許試圖通過暴力攻擊或者執行惡意腳本來獲取未經授權或者禁止訪問的目錄。一些惡意爬蟲或許會掃描你網站下的各種安全漏洞,或者通過收集email地址

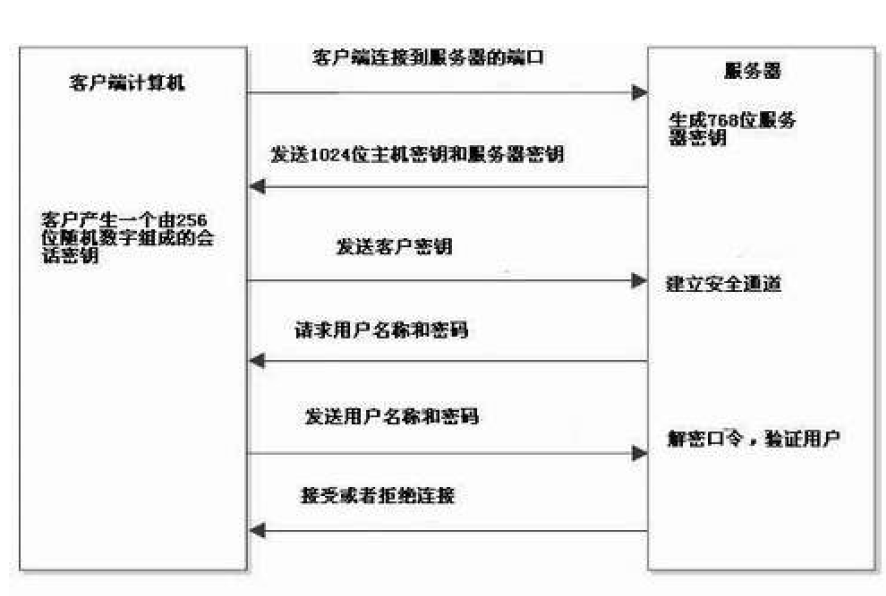

ssh加密原理、RSA非對稱加密算法學習與理解

ssh加密原理、RSA非對稱加密算法學習與理解

首先聲明一下,這裡所說的SSH,並不是Java傳統的三大框架,而是一種建立在應用層和傳輸層基礎上的安全外殼協議,熟悉Linux的朋友經常使用到一 個SSH Secure Shell Cilen

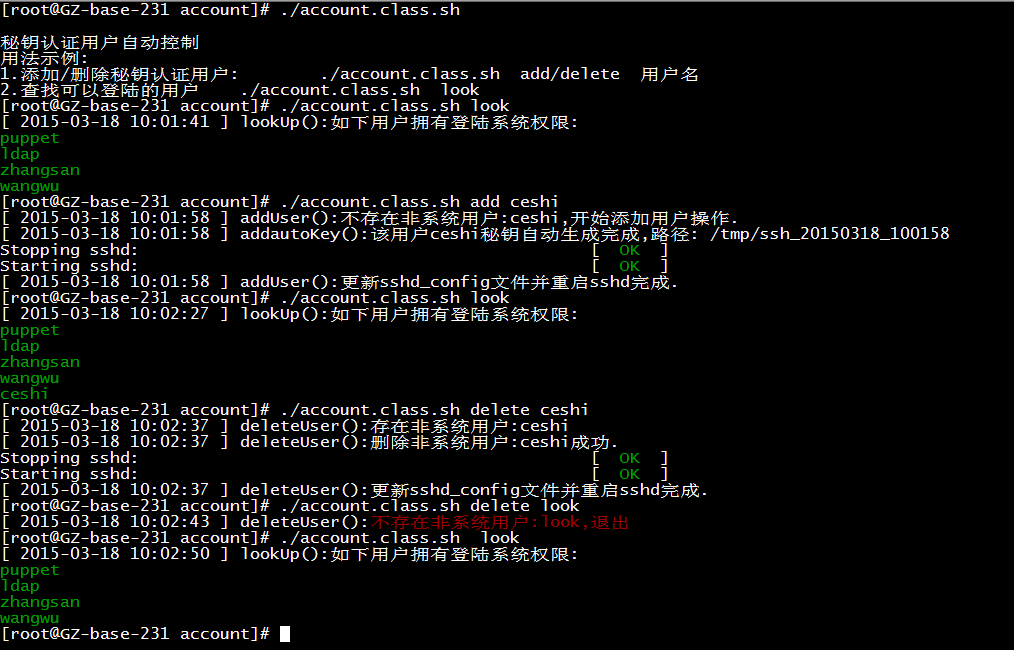

秘鑰認證用戶自動控制

秘鑰認證用戶自動控制

#!/bin/bash #author: QingFeng#qq: 530035210#blog: http://my.oschina.net/pwd/blog #自動添加秘鑰認證用戶#缺省的配置如下 l

為什麼http有時候比https好?

為什麼http有時候比https好?

做為一家安全公司,我們在站點Stormpath上經常被開發者問到的是有關安全方面最優做法的問題。其中一個被經常問到的問題是: 我是否應當在站點上運行HTTPS? 很不幸,查遍整個因特網,你大多數情況下會得

DDoS deflate–簡單解決VPS被DDOS/CC攻擊

DDoS deflate–簡單解決VPS被DDOS/CC攻擊

我想現在大家接觸VPS久了,也知道互聯網上被DDOS,CC是家常便飯,在沒有硬防的情況下,尋找軟件代替是最直接的方法,比如用iptables,但是iptables不能在自動屏蔽,只能手動屏蔽,今天我給大家介

加強Nginx的ssl安全

加強Nginx的ssl安全

本文向你們展示如何在nginx的web服務器上設置更強的SSL。我們是通過使SSL無效來減弱CRIME攻擊的這種方法實現。不使用在協議中易受攻擊的SSLv3以及以下版本並且我們會設置一個更強的密碼套件為了

如何配置使用http嚴格傳輸安全(HSTS)

如何配置使用http嚴格傳輸安全(HSTS)

HTTP 嚴格傳輸安全(HSTS)是一種安全功能,web 服務器通過它來告訴浏覽器僅用 HTTPS 來與之通訊,而不是使用 HTTP。本文會說明如何在 Apache2、Nginx 和 Lighttpd 上

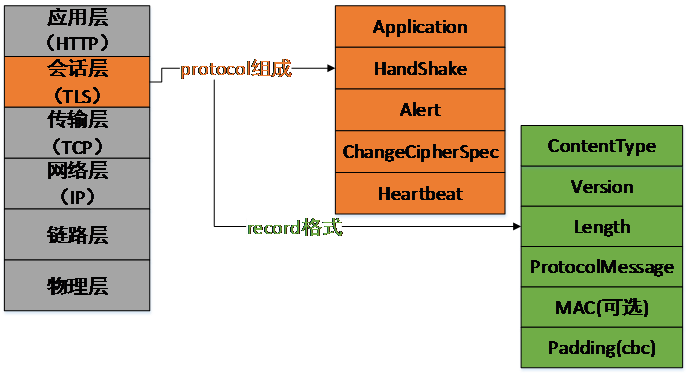

https 協議和原理

https 協議和原理

1 前言 百度已經於近日上線了全站 HTTPS 的安全搜索,默認會將 HTTP 請求跳轉成 HTTPS。本文重點介紹 HTTPS 協議, 並簡單介紹部署全站 HTTPS 的意義。 2 HTT

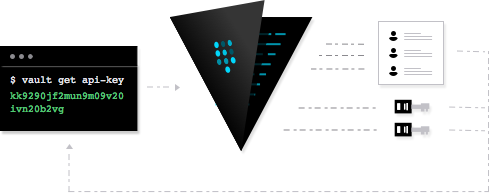

如何使用Vault安全的存儲密碼和API密鑰

如何使用Vault安全的存儲密碼和API密鑰

Vault是用來安全的獲取秘密信息的工具,它可以保存密碼、API密鑰、證書等信息。Vault提供了一個統一的接口來訪問秘密信息,其具有健壯的訪問控制機制和豐富的事件日志。 對關鍵信息的授權訪問是一個困難的

防范DDoS攻擊的15個方法

防范DDoS攻擊的15個方法

為了對抗 DDoS(分布式拒絕服務)攻擊,你需要對攻擊時發生了什麼有一個清楚的理解. 簡單來講,DDoS 攻擊可以通過利用服務器上的漏洞,或者消耗服務器上的資源(例如 內存、硬盤等等)來達到目的。DDoS

PHP曝DOS漏洞可致CPU灌滿,PHP5.3/5.2修補方法

PHP曝DOS漏洞可致CPU灌滿,PHP5.3/5.2修補方法

近日,PHP被爆出存在遠程DOS漏洞,若黑客利用該漏洞構造PoC發起連接,容易導致目標主機CPU被迅速消耗。此漏洞涉及眾多PHP版本,因而影響范圍極大。 POC(概念驗證)是對某些想法的一個不完整的實

讓你遠離雲計算安全問題的18個小貼士

讓你遠離雲計算安全問題的18個小貼士

雲應用的普遍使用給負責管理企業雲平台的IT和安全人員帶來了很多阻礙和挑戰。據Ponemon Institute所做的調查顯示超過半數受訪者所在企業正在向雲端轉移機密或敏感數據,然而57%的運維人

WordPress爆XSS高危漏洞,影響上百萬網站

WordPress爆XSS高危漏洞,影響上百萬網站

WordPress內容管理系統(CMS)剛剛發布了更新——4.2.3版本,修復一個嚴重的、影響數百萬網站的安全漏洞。 WordPress上存在XSS漏洞 WordPress 團隊

redis配置不當可直接導致服務器被控制

redis配置不當可直接導致服務器被控制

近日我們監測到antirez.com曝出redis存在高危安全風險,攻擊者利用該風險可直接控制業務服務器,導致被入侵。 目前已監測到攻擊者正在利用該漏洞攻擊國內的服務器,手游類很多都是用的redis開放,