Struts 2高危漏洞致7成大型網站成肉雞

Struts 2高危漏洞致7成大型網站成肉雞

7月17日,瑞星互聯網攻防實驗室向廣大互聯網企業及政府機構發出緊急安全警報,世界知名開源軟件Struts 2 存在2個高危漏洞,這些漏洞可使黑客取得網站服務器的“最高權限”,從而使企

Linux系統安全與優化配置

Linux系統安全與優化配置

1. Openssh 安全配置這節主要講與SSH有關的安全配置1.1. 禁止root用戶登錄只允許普通用戶登陸,然後通過su命令切換到root用過。後面還會將怎樣限制su命令PermitRootLogin

使用cron和PHP檢測網頁是否被篡改

使用cron和PHP檢測網頁是否被篡改

網絡安全一直是業界永恆的話題,人們一直在與黑客之間進行著從不間斷的較量。那麼作為普通的一個網站如何能用最簡單的方法去防止自己的網頁被篡改呢?或者至少在當自己的網頁被篡改後能以最快的速度得知呢?在本文中,將介

文件上傳安全測試方法

文件上傳安全測試方法

非正常圖片的特點:在windows縮略圖狀態下查看;不同浏覽器對圖片文件的解析方式不同:Firefox會先按照文件擴展名來解析,而IE會先按照文件內容來解析,因此,當圖片頭部帶有惡意代碼時,通常IE6都會進

ssh登陸失敗的日志查看與攻擊預防

ssh登陸失敗的日志查看與攻擊預防

之前因為服務器裡沒有什麼重要的東西,也就一直沒有關注過登陸日志,剛才在配置ssh chroot出現錯誤是才去看的auth.log,記得這個文件就是個登陸日志,而且我之前偶爾查看時都很少內容,所以就直接cat

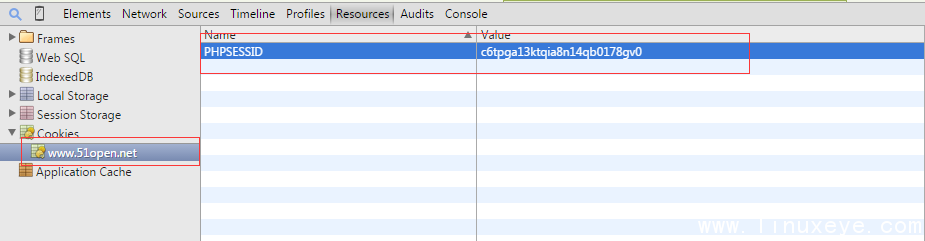

淺談cookies、session和安全

淺談cookies、session和安全

眾所周知,客戶端使用Cookies來保存用戶數據的,服務端用Session來保存用戶數據~ Cookies的設計應該比較簡單,只要根據所在域來保存和讀去用戶數據,所以Cookies的安全性不高,不建議使用

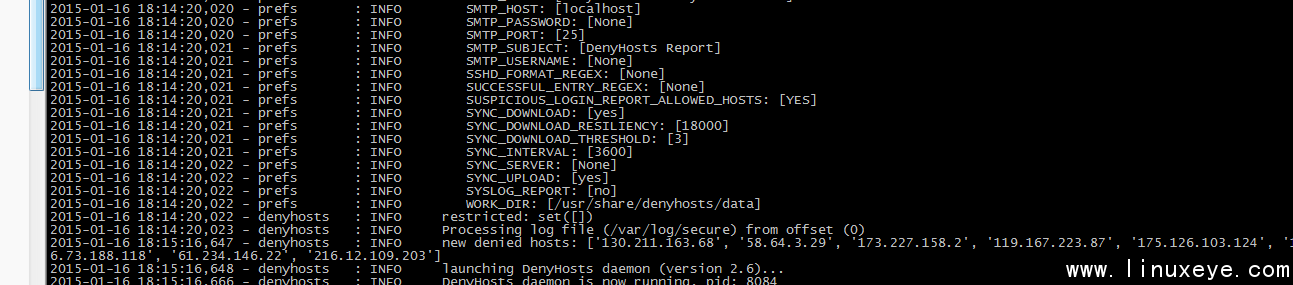

DenyHosts安裝及配置防止ssh暴力破解

DenyHosts安裝及配置防止ssh暴力破解

DenyHosts(項目主頁:http://denyhosts.sourceforge.net/)是運行於Linux上的一款預防SSH暴力破解的軟件,可以從http://sourceforge.net/pr

如何在滲透測試中利用bash和dns下載數據

如何在滲透測試中利用bash和dns下載數據

在滲透測試過程中,拿到服務器權限之後從服務器下載數據是一件比較費勁的事情,因為服務器一般都有防火牆在前面擋著。防火牆一般都會禁止服務器對外 建立連接,這種情況下使用DNS來下載數據是一種行之有效的方法,因

Linux glibc幽靈漏洞緊急修補方法

Linux glibc幽靈漏洞緊急修補方法

幽靈漏洞是Linux glibc庫上出現的一個嚴重的安全問題,他可以讓攻擊者在不了解系統的任何情況下遠程獲取操作系統的控制權限。目前他的CVE編號為CVE-2015-0235。什麼是glibcglibc是G

確保雲計算安全的五大最佳實踐

確保雲計算安全的五大最佳實踐

如果我們回顧一下,就會發現2014年很可能稱得上是“有史以來爆出最重大安全洩密事件的一年”。 可以說,不法分子們已武裝到了牙齒,但盡管許多犯罪分子在技術層面確確實實取得了非常大的進

WordPress可以觸發Linux上的Ghost缺陷

WordPress可以觸發Linux上的Ghost缺陷

建議用戶馬上更新可用的補丁 這個漏洞之前由Qualys的安全研究員發現,並取了綽號叫Ghost,可以利用WordPress或其他PHP應用來攻擊網站服務器。這個瑕疵是一個緩沖區溢出問題,可以被攻擊者觸發用來

如何使用fail2ban防御SSH服務器的暴力破解攻擊

如何使用fail2ban防御SSH服務器的暴力破解攻擊

對於SSH服務的常見的攻擊就是暴力破解攻擊——遠程攻擊者通過不同的密碼來無限次地進行登錄嘗試。當然SSH可以設置使用非密碼驗證驗證方式來對抗這種攻擊,例如公鑰驗證或者雙重驗證。將不

如何配置fail2ban來保護Apache服務器

如何配置fail2ban來保護Apache服務器

生產環境中的 Apache 服務器可能會受到不同的攻擊。攻擊者或許試圖通過暴力攻擊或者執行惡意腳本來獲取未經授權或者禁止訪問的目錄。一些惡意爬蟲或許會掃描你網站下的各種安全漏洞,或者通過收集email地址

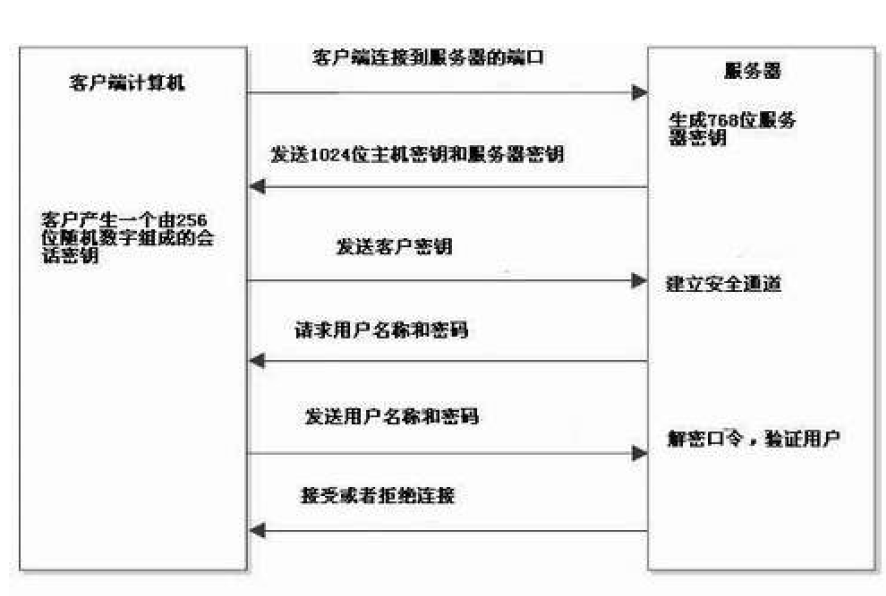

ssh加密原理、RSA非對稱加密算法學習與理解

ssh加密原理、RSA非對稱加密算法學習與理解

首先聲明一下,這裡所說的SSH,並不是Java傳統的三大框架,而是一種建立在應用層和傳輸層基礎上的安全外殼協議,熟悉Linux的朋友經常使用到一 個SSH Secure Shell Cilen

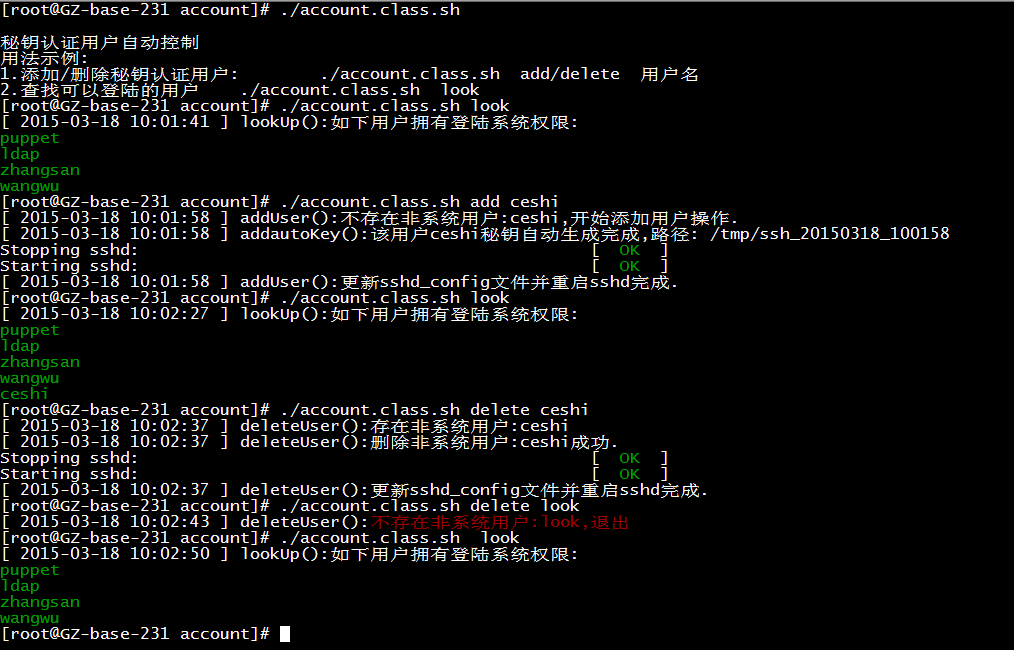

秘鑰認證用戶自動控制

秘鑰認證用戶自動控制

#!/bin/bash #author: QingFeng#qq: 530035210#blog: http://my.oschina.net/pwd/blog #自動添加秘鑰認證用戶#缺省的配置如下 l

為什麼http有時候比https好?

為什麼http有時候比https好?

做為一家安全公司,我們在站點Stormpath上經常被開發者問到的是有關安全方面最優做法的問題。其中一個被經常問到的問題是: 我是否應當在站點上運行HTTPS? 很不幸,查遍整個因特網,你大多數情況下會得